Martes, 28 febrero 2023

Los piratas informáticos exhibieron parte de la documentación secuestrada de la empresa y exigen el pago para no difundir el resto de la documentación.

La compañía de seguros La Segunda emitió un comunicado tras el hackeo de su base informática por parte de un grupo internacional de hackers. “Para garantizar la protección de la información y asegurar el servicio a nuestros clientes hemos sumado el soporte de reconocidos consultores nacionales e internacionales en ciberseguridad. Afrontamos una situación compleja, con la firme convicción de no ceder ante solicitudes ilegales que son opuestas a la identidad que hemos venido cultivando hace ya 90 años”, expresaron.

Días atrás, un grupo internacional de hackers intervino los sistemas informáticos de la compañía rosarina y ahora les reclama cinco millones de dólares para detener el ataque. Los piratas informáticos exhibieron parte de la documentación secuestrada de la empresa y exigen el pago para no difundir el resto de la documentación.

El ciberataque se realizó a través de la técnica conocida como ransomware, que ya sumó entre sus víctimas a numerosas empresas y organismos públicos del mundo. El software utilizado para perpetrar este delito es de ransomware LockBit, diseñado para bloquear el acceso de los usuarios a los sistemas informáticos y pedir el pago de un rescate para restablecerlo.

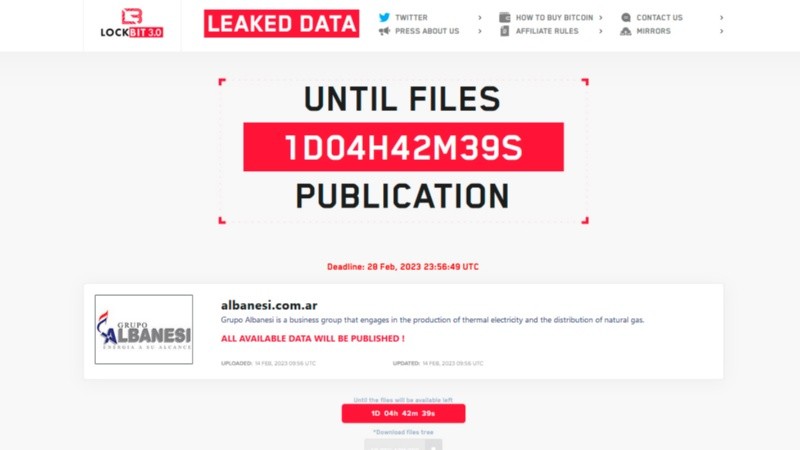

El hackeo a los servidores de La Segunda se habría realizado durante la primera quincena de febrero, cuando los técnicos informáticos comenzaron a detectar errores en el manejo de los sistemas. Esta forma de hackeo ganó trascendencia en el mundo con cientos de empresas que resultaron perjudicadas. En Argentina LockBit tuvo como víctimas al Grupo Albanesi, Ingenio Ledesma y Osde.

Los atacantes publicaron en la deep web parte de la información secuestrada y establecieron un nuevo plazo de 17 días para evitar la difusión total de la documentación, que incluiría -según indican los atacantes- más de 100.000 archivos internos de la compañía.

Un artículo publicado por Wired afirma que entre las renovadas tácticas de presión que utiliza el grupo de cibercriminales, ahora “abrió sus opciones de pago a cualquiera. Esto podría, al menos teóricamente, dar lugar a que una empresa rival comprara los datos de una víctima de ransomware”. Rosario3 entró a la web de LockBit y esa opción no aparece disponible para documentos relacionados con el ataque a La Segunda, pero al chequear otras víctimas que mantienen deadlines vigentes, se comprobó que la disponibilidad a terceros es real.

Al parecer el método de presión se utiliza de forma puntual. El Grupo Albanesi, que entre sus centrales eléctricas se cuenta la Central Térmica Sorrento de Rosario, también está bajo un ataque del ransomware LockBit. Al igual que con La Segunda, en su deadline (28 de febrero, 23:56:49 UTC), no aparece la posibilidad de comprar o destruir la data robada por parte de otros actores o competidores.

César Libardi trabaja en el sector de seguridad informática y debió lidiar al menos en tres ocasiones con ataques de este tipo a empresas de Rosario. “Dos (ataques) se recuperaron pagando. Y el tercero había un respaldo reciente de la información y se decidió no pagar”, a lo que agregó: “En una ingresaron a través de un mail que inyecto el ransomware cuando lo ejecutaron. Los otros dos fueron vulneraciones, uno porque el sistema operativo estaba obsoleto y el otro porque el acceso remoto estaba mal protegido”, detalló.

Libardi recordó que el primer ataque en el que realizó trabajos de consultoría fue en 2015 y los atacantes usaron el malware Cryptlocker. “El grupo estaba bien organizado, tenían hasta una asistente por chat que te asesoraba en cómo lidiar con el hackeo y los pasos a seguir para el pago del rescate”, contó. Del resto dijo que: “uno fue con TeslaCrypt (2017) y el ultimo una variante de WannaCry (2021)”. Libardi confirmó que ningún grupo se hizo responsable de los ataques aunque en el primero, el de 2015, lograron identificar IP —dirección única que identifican a un dispositivo en Internet o en una red local— de Rusia e India.

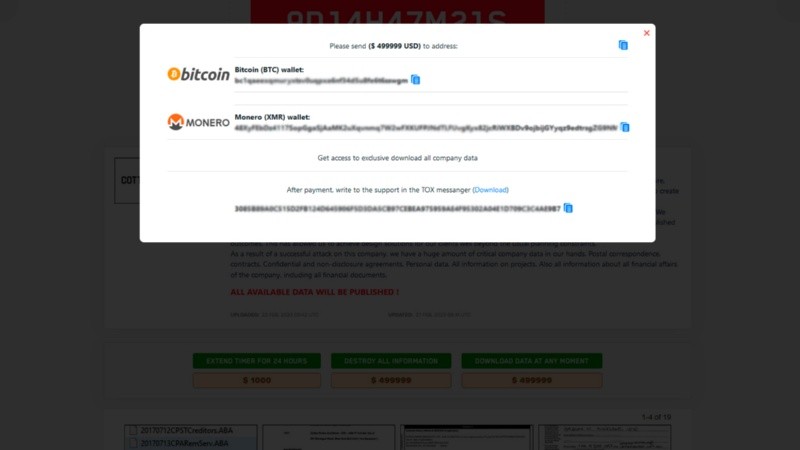

En todos los casos que participó como consultor, el pago del rescate se hizo en bitcoins. La criptomoneda se compró en un exchange de forma legal (LocalBitcoins), se transfirió a una wallet (billetera cripto) que adquirió la víctima y luego a la de los delincuentes a través de la cadena de bloques (blockchain). Ese intercambio entre billeteras cripto, por fuera de un exchange formal, hace la transacción casi imposible de rastrear, ya que la billetera de los criminales se activa por un periodo de tiempo y luego se desconecta de la blockchain.

Por los ejemplos para pago de rescate que ofrece LockBit a sus víctimas, la mecánica sería la misma que describió Libardi en sus experiencias como parte de los equipos técnicos que enfrentaron situaciones de ransomware.

Este tipo de ataques a empresas como La Segunda se han convertido en moneda corriente desde el surgimiento y aumento de la cotización de las criptomonedas y la posibilidad de resguardar estos activos en billeteras virtuales independientes. Esta forma de dinero digital que opera por fuera de las instituciones financieras reguladas por la comunidad internacional, le permite a la criminalidad digital acceder a una forma de cobro que era inexistente hasta 2008. Año en que un tal Satoshi Nakamoto dio a conocer al mundo el protocolo bitcoin y generó una cuña en la forma de transaccionar activos financieros a través de Internet.

A diferencia del caso de estafa Rug Pull que se contó semanas atrás, las personas o grupos criminales detrás de hechos como el ataque a La Segunda y Grupo Albanesi, jamás utilizarían un exchange legal para ejecutar el cobro de sus extorsiones. El peligro de ser detenidos por la Justicia al operar por esa vía es casi ineludible. En cambio, las billeteras digitales personales (que funcionan dentro de un pendrive que se conecta a la blockchain), son casi imposibles de rastrear por las autoridades estatales.

La Segunda aún no dio a conocer la forma en que lograron infiltrarlo con el ransomware LockBit, para eso habrá que esperar —y poder acceder a— los resultados de una futura auditoria interna a sus sistemas. En lo que coinciden especialistas consultados por Rosario3 es que las opciones no varían demasiado: un ataque físico (alguien introdujo el malware por medio de un pendrive), a través de phishing (un mail engañoso con una url falsa que al darle click infectó la computadora de un empleado y a través de esta el malware se expande dentro del sistema de la compañía) o una vulnerabilidad desconocida por el fabricante de alguno de los sistemas que utiliza la aseguradora y que es identificado por los criminales para explotarlo (ataque zero day). Se pueden dar otras opciones pero estas tres son las más comunes, explicaron.

El ataque físico implica la traición de un empleado, el grupo LockBit ofrece dinero a quienes estén dispuestos a correr el riesgo de infectar la empresa donde se trabaja. La Segunda opción, el phishing, es una táctica de las más comunes y lo que explota es la falta de educación digital de las personas que trabajan en este tipo de empresas. Una tarea, la de capacitar al personal, que en compañías que manejan grandes estructuras, se asume como prioritaria para los especialistas en ciberseguridad consultados.

Según fuentes anónimas de La Segunda, hace un tiempo el equipo de seguridad informática hizo una prueba de vulnerabilidad enviando un mail engañoso a 1800 empleados para testear cuantos daban click a la URL trucha creada por ellos, y la apertura fue de, más menos, 1200. El mail estaba diseñado para hacer dudar a quien lo recibiese si no cuenta con la preparación adecuada, ya que mantenía similitud con los que se suelen recibir de parte de las distintas gerencias.

Por último, la vulneración por ataque zero day se da en casos donde los criminales encuentran un punto débil en alguno de los sistemas que compró, o con los que opera, la empresa víctima. Estos ataques se dan de forma regular, pese a que las empresas que proveen software de gestión de sistemas —por poner un ejemplo—, invierten grandes sumas en dólares para contratar a los mejores en ciberseguridad. Se trata de empresas tecnológicas tope de gama del tipo Microsoft. Esto a su vez obliga a empresas de toda escala, en Argentina y en el mundo, sin distinción del sector en el que operan, a competir por estos perfiles sobre la base de escalas salariales que se manejan en dólares.

Iván Arce, especialista en seguridad informática argentino de renombre internacional, calculó que el salario de un programador junior en ese campo, no baja de los 3000 dólares mensuales. En “Estados Unidos, Europa, Asia ese es un piso razonable”, consideró. Alguien con años de experiencia probada, puede cobrar más de 120.000 dólares al año tanto en América del Norte como en el viejo continente, aunque no así en países como India.

Cómo funciona LockBit y el modelo de franquicias

El artículo que realizó Wired sobre el malware LockBit y el grupo criminal que le da soporte detrás, explicó que los ataques de ransomware de alto perfil (como La Segunda, Grupo Albanesi, etc.) que se distingue por secuestrar información de los sistemas que infecta, “se convirtieron en un hecho cotidiano en los últimos años”. Algo en lo que coincide el informe de Cisco y otro del Buro Federal de Investigación (FBI por sus siglas en inglés) de Estados Unidos.

El grupo empezó a tomar relevancia para Estados y agencias de seguridad de todo el mundo desde finales de 2019, por el alto perfil y la frecuencia de sus ataques. “Es posible que la banda de ransomware, LockBit, sea la más siniestra de este tipo de grupos criminales; su insensible persistencia, su eficacia y su profesionalismo, la hace funesta a su manera”, sentenció la revista especializada en tecnología estadounidense.

El estratega en jefe de seguridad de Analyst1, Jon Di Maggio, describió para Wired el desarrollo del malware LockBit en los siguientes términos: “… crearon un malware que cualquiera podía utilizar, con el que solo señalas un objetivo y haces clic. Actualizan su software, se fijan constantemente en la opinión de los usuarios y se preocupan por la experiencia de estos al emplearlo… En sí, [su líder] lo dirige como un negocio y, por eso, es sumamente atractivo para los delincuentes”.

La empresa de seguridad Dragos —citada por Wired— estimó que durante el segundo y tercer trimestre de 2022, el malware se utilizó en el 33% de los ciberataques contra organizaciones industriales, de los que el 35% estuvieron dirigidos contra infraestructura.

El Departamento de Justicia de Estados Unidos se refirió a los alcances de los ataques de LockBit y afirmó: “… [el malware] se desplegó contra más de 1000 víctimas en los Estados Unidos y en todo el mundo. Los miembros de LockBit han exigido al menos 100 millones de dólares en demandas de rescate a esas víctimas y han extraído decenas de millones de dólares en pagos de rescate reales de esas víctimas”.

El grupo opera bajo la modalidad “ransomware como un servicio” (RaaS por sus siglas en inglés), lo que significa que existe un equipo de desarrolladores que crea su malware y luego vende licencias de su código a personas, con o sin conocimiento técnico, que funcionan como afiliados o franquicias y se dedican a lanzar ataques contra objetivos elegidos o al voleo.

El sitio Security Week en un artículo que cita un informe del FBI sobre LockBit 2.0 explicó cómo funciona el malware dentro de una red atacada: “El ransomware elimina los archivos de registro y las instantáneas, recopila información del sistema y luego intenta cifrar todos los datos en las unidades locales y remotas, mientras omite los archivos utilizados para las funciones centrales del sistema. Una vez que se ha completado el proceso de cifrado, el malware se elimina del disco”.

Cuando un contratante del servicio de ransomware realiza un ataque exitoso y cobra un rescate, el afiliado le paga un canon por el uso de LockBit al grupo que lo creó. La “casa central” a su vez le da soporte técnico y actualizaciones constantes, para no ser detectados por los equipos que defienden las empresas atacadas, ni por las agencias de seguridad que los persiguen.

Wired contó que: “El grupo ha publicado dos grandes actualizaciones del código. LockBit 2.0, conocida como LockBit Red y lanzada a mediados de 2021. La otra es LockBit 3.0, o LockBit Black, liberada en junio de 2022”, detalló. “Los investigadores explican que la evolución técnica se ha dado paralelamente a los cambios en la forma de operación de la banda con los afiliados. Antes del lanzamiento de LockBit Black, el grupo trabajaba con un pequeño conjunto de entre 25 y 50 afiliados. Pero desde el estreno de la versión 3.0, la asociación se ha ampliado considerablemente, lo que dificulta la comprobación del número de integrantes implicados, y también la capacidad de LockBit para ejercer control sobre el colectivo”.

A esta empresa criminal internacional se encuentra sometido bajo extorsión de 5 millones de dólares el grupo asegurador La Segunda en este momento.